2018年に起こったサイバー攻撃とデータ漏洩のまとめと分析

昨年、我々Templarbitチームでは、世界中で発生しているサイバー攻撃やデータ漏洩を収集して分類する無料のサービスBreachroom を開始し、様々な業界や地域で70を超えるインシデントを記録しました。このデータセットを振り返って分析すると、2018年は多くの人目をひくデータ漏洩があった非常に悪い年であったことがわかりました。 Under Armour、FedEx、Adidas、British Airways、T-Mobile、Facebook、Marriottといった著名な企業が重大なデータ漏洩に直面したのです。中にはまだインシデントの事後処理に追われている企業もあり、自社のサイバー防衛の改善およびポリシーの強化への注力を新たにしています。

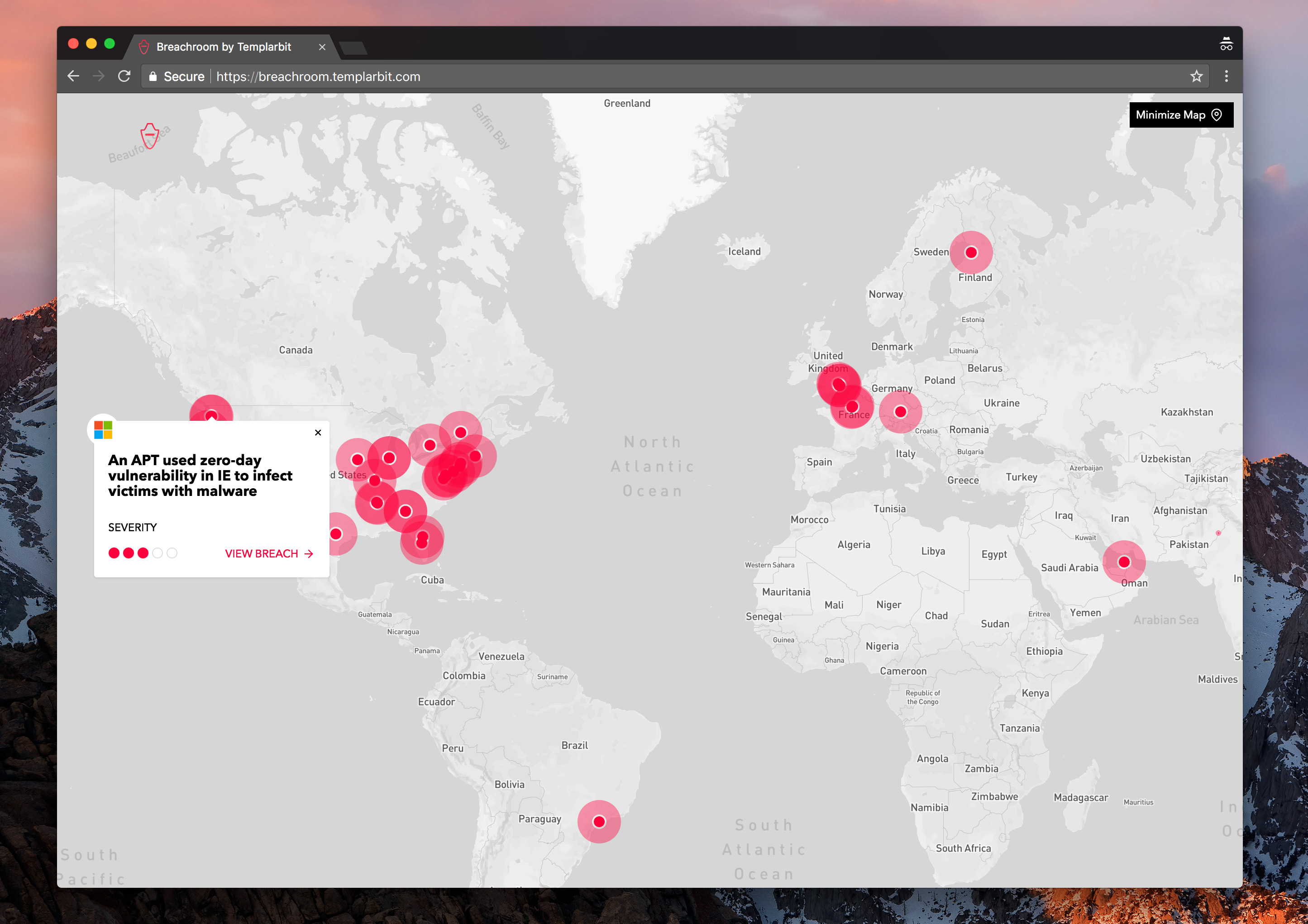

Breachroom map view

Breachroom map view

昨年の中頃、私は、小さめのハイテク企業がセキュリティを重視し始め、自社のセキュリティ体制を改善するための投資を行い始めていることに気が付きました。これは、度重なるデータ漏洩の報道やGDPRのパニックに一部起因していますが、データ保護に関して、より敏感になってきていることの表れとも言えます。このことは今日の法人営業プロセスにも反映されており、特にデータを多く扱うハイテク企業では、取引が成立する前にセキュリティの質問事項に回答を求めることが急速に一般的になってきています。

Templarbit Breachroomの2018年データセット

2018年のBreachroomのデータを深堀し、企業が直面した課題と2019年に状況がどのように改善されるかについて見てみましょう。

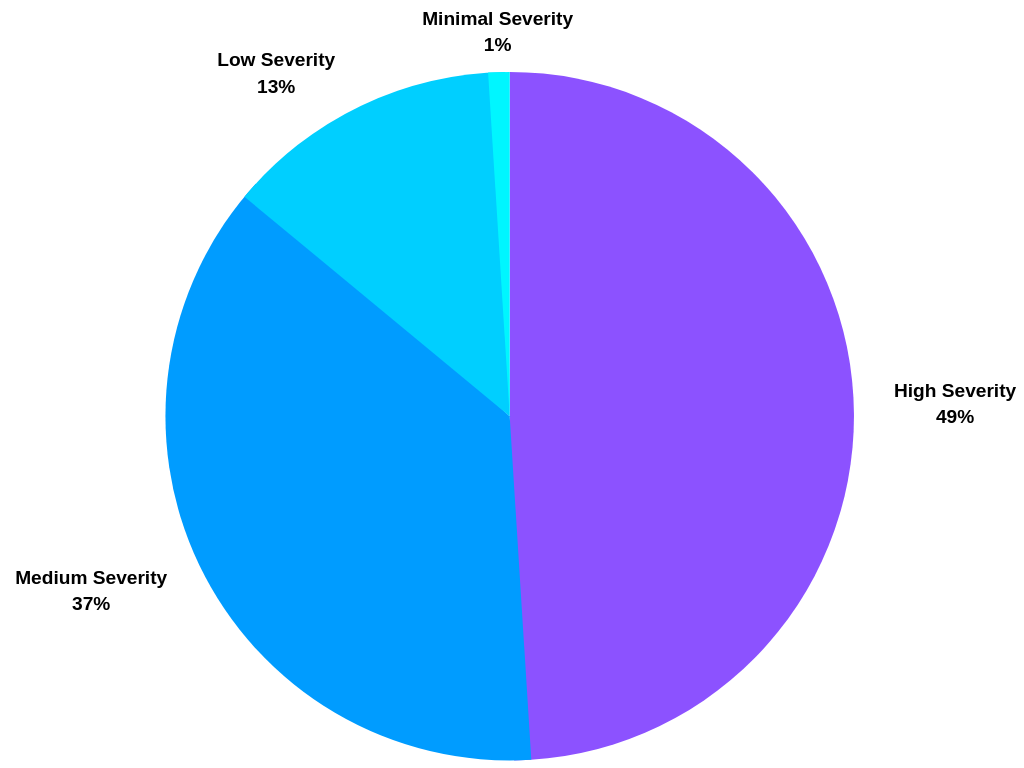

重大度分布

Breachroomでは、各サイバー攻撃に重大度スコアを付けています。このスコアは、当社のサイバー脅威アナリストによって設定されており、攻撃の範囲、露出情報、ビジネスへの影響などといった公に入手可能なデータに基づいています。 2018年は、最も重大なレベル5の攻撃はありませんでしたが、ほぼ半分が非常に重大(レベル4)として分類されました。

Severity distribution

数多くのソフトウェアサービスを流れる個人データの量が非常に増えていること、また、新しいツールの出現がハッカーの威力を増していることで、現在は残念ながら悪意のある人々に有利な状況になっています。特に興味深いのは、ドアを一つ一つノックして十分に保護されていないものを発見することを可能にするAI / MLハッキングツールの数の増加です。これによりたった1人の兵士が多くの潜在的な標的を攻撃することができてしまうのです。

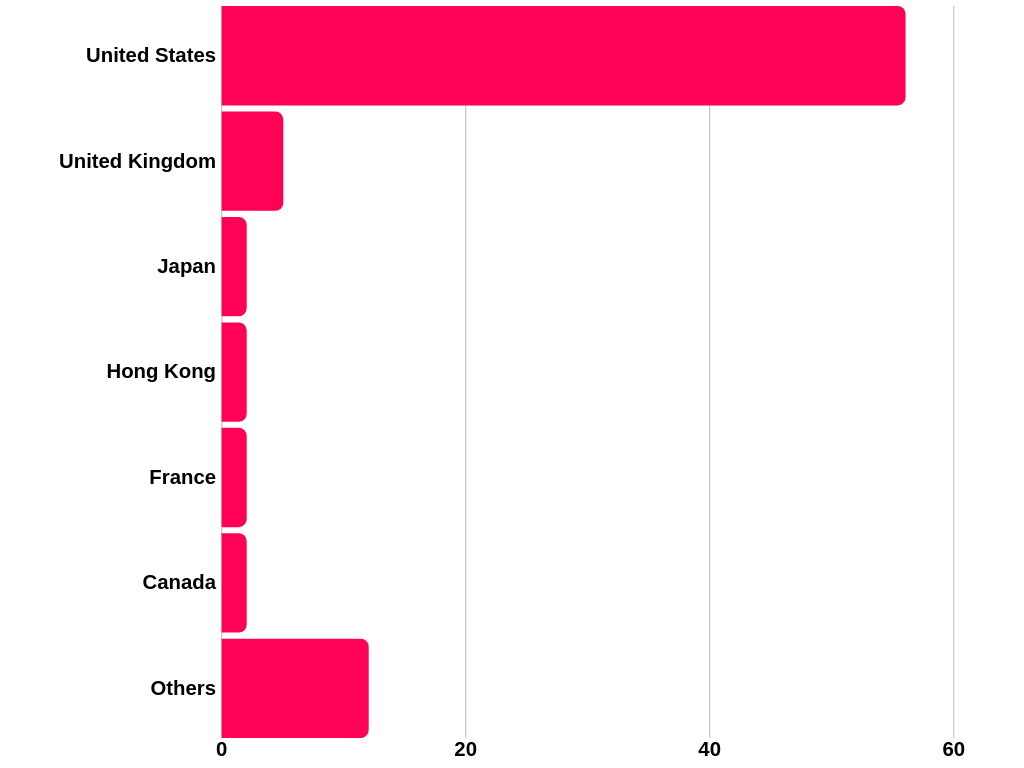

対象企業の所在地

成功した攻撃の圧倒的多数がアメリカ企業を標的にしており、特にカリフォルニアの企業が標的とされています。実際、5分の1がカリフォルニア州で発生したもので、特にサンフランシスコとシリコンバレー周辺で発生しています。全体として、70%近くの攻撃が米国の企業に向けられ、続いて英国と日本の企業が標的となりました。

Attack Locations

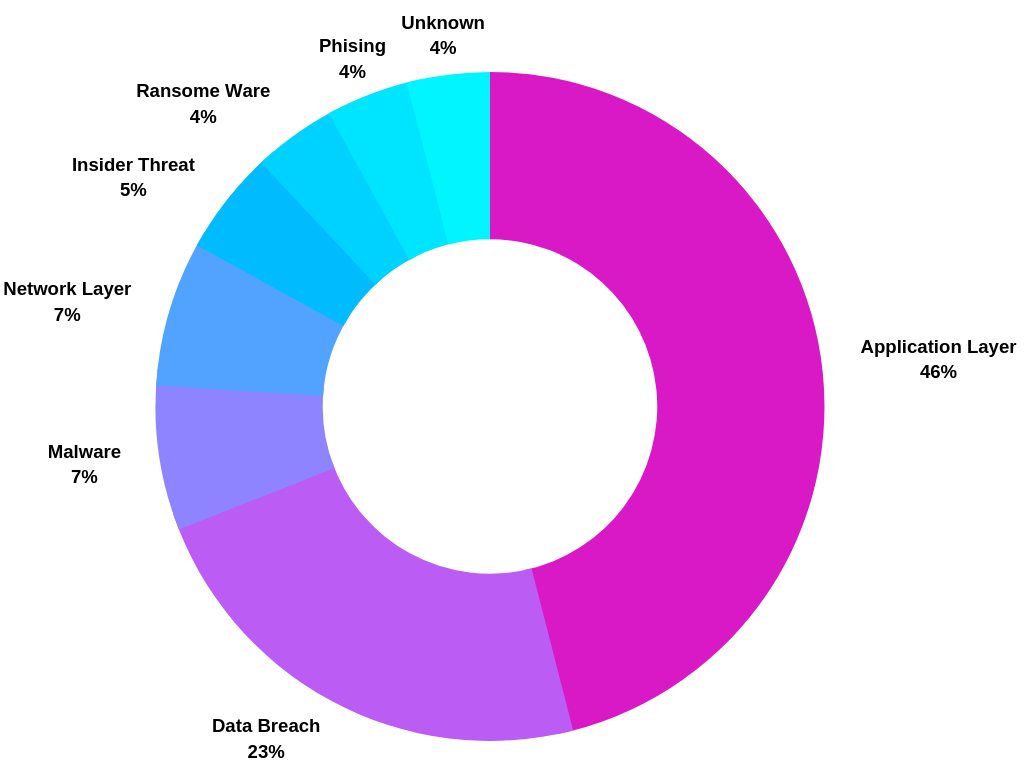

攻撃ベクトル

それぞれのインシデントの攻撃ベクトルを調査するのは困難であり、単にデータ漏洩と一般的なレベル付けをせざるを得ないことが多々ありました。しかし、データから明らかになったのは、AppSecに怪しい状況があるということでした。全攻撃のほぼ半分がアプリケーション層を介して行われており、これは他のセキュリティレポートと同様の結果です。たとえば、Verizonのデータ漏洩調査レポート(DBIR)では、アプリケーション層が一番の攻撃ベクトルであることが示されています。

アプリケーション層のセキュリティに関する問題は、脆弱な依存関係にパッチを適用するよりもはるかに深いところにあることです。素早いデプロイサイクルが常になった世の中で、WebアプリケーションとAPIが安全で剛健であることを確保することは大きな課題です。 この問題を解決するためのソリューションは進化しています。セキュリティは全体としてアプリケーションに近づいており、これはTemplarbitが注力していることでもあります。

Attack Vectors

2018年には、データリークと露出の増加傾向も見られました。特に、適切な保護が欠けているデータは、アクセスするのに必要なパスワードなどの最も基本的なセキュリティさえもせずに、単にオンライン上を飛び回っているだけであることがしばしばわかりました。完全に防止可能なものであるのにも関わらず、完全に露出したデータベースやPIIデータも簡単に見つかりました。

コミュニケーション戦略

セキュリティインシデントが起きた際に、企業間でそのコミュニケーションに明確な違いが見られます。 49%の企業が、侵入をただちに報告することを決めましたが、それよりも僅かに多い過半数が、もっと長い期間全く開示しませんでした。事件が公表されるまでに、9か月以上経っているケースもありました。最初の侵入の発見からそのインシデントの開示に至るまでの平均日数は約100日となっています。

報道機関も顧客も、侵入被害が発見されたらすぐに知らされることを期待しています。そうした報告が遅れるほど、企業は評判低下の危機に直面するでしょう。だからと言って早ければ良いというわけではなく、事件を適切に公に伝えられるように、会社が初期調査を実行するのに必要な時間はかけてから開示するのが丁度良いようです。好意的に受け取られた例には、侵入の2か月後にredditによって公表された明確で透明な報告書があります。

今後の展望

予測は難しいですが、強いて言えば、2019年には更に多くのデータ漏洩と露出が発生すると私は予想します。その多くは、アプリケーション層にある問題、フィッシング、および公共のインターネット上に出回る保護されていないデータの数々によるものです。

2019年末には、カリフォルニア州で消費者個人情報保護法が施行される計画であり、2018年のGDPRパニックのデジャヴを少し感じるかもしれません。これにより、さらに多くのスタートアップや中小企業がデータ対応を改善する努力をすると思われます。また、監視ソリューションやセキュリティポリシーへの投資を検討する企業も増えていくでしょう。

サーバーレスアーキテクチャーが広く採用されるようになるにつれて、スタックのその部分から発生する侵害が増加すると思われます。それらは、開発・オペレーションチームがオンデマンドでステートレス機能を実行することを容易にするとともに、機密性の高いリソースにアクセスするソフトウェアのフットプリントを増大させます。 AWS Lambda、Azure Functions、或いはGoogle Cloud Functionsを活用している企業も、自社のアプリケーション層に対する可視性を高めることに投資する必要があります。

Templarbitは今後もセキュリティインシデントを追跡し、Breachroomでまとめていきます。

自社のセキュリティ体制のどの部分を改善することができるのか知りたい方、あるいは弊社製品について更にお知りになりたい方は、ぜひお気軽にここから打ち合わせをご予約下さい。